BadRabbit勒索病毒查杀工具是最近在欧洲最新出来的一款病毒,和之前的勒索病毒差不多也是通过卡死你的系统然后进行勒索,知识兔小编给大家分享的是最新的查杀工具下载!

BadRabbit勒索病毒的查杀软件!

BadRabbit勒索病毒介绍

欧洲部分地区24日遭受新一轮新勒索病毒件攻击,乌克兰国际机场、俄罗斯三家媒体最先中招,德国和另外至少两个欧洲国家随后也发现此病毒。

法新社报道称,这个新病毒名为“BadRabbit”,是自今年7月“NotPetya”病毒以来规模最大的网络攻击。

乌克兰敖德萨国际机场说,机场的“资讯系统”24日下午开始便停止运作。

俄罗斯最大的新闻通讯社之一国际文传通讯社(Interfax),新闻网站Fontanka,以及另一家媒体也遭攻击。

美国和俄罗斯网络安全专家表示,新病毒也蔓延至德国、土耳其、保加利亚和一些其他国家,但受影响范围不大。

俄罗斯卡巴斯基实验室称,根据调查,这是针对企业网络的攻击,病毒传播方式与“NotPetya”有相似之处。

BadRabbit勒索病毒怎么传播

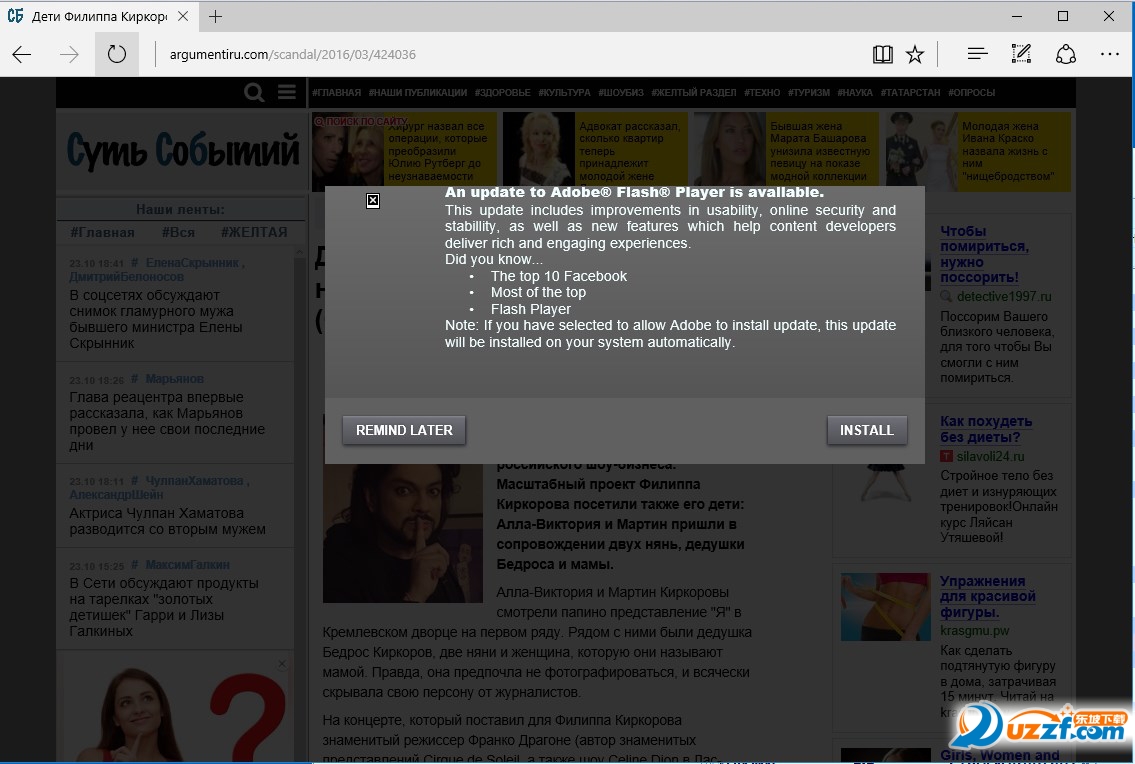

Talos 进行了评估,确信攻击者通过 “路过式下载” 方法传播了一种虚假 Flash Player 更新,并通过此更新入侵系统。攻击者将被入侵的网站重定向至 BadRabbit,受影响的网站很多,主要位于俄罗斯、保加利亚和土耳其。

当用户访问被入侵的网站时,系统会重定向至 1dnscontrol[.]com 这一托管该恶意文件的网站。在下载实际的恶意文件之前,攻击者会向静态 IP 地址 (185.149.120[.]3) 发送一个 POST 请求。我们发现该请求发布到了 “/scholasgoogle” 静态路径,并向用户分享代理、引用站点、Cookie 和域名。在发布 POST 请求之后,系统从 1dnscontrol[.]com 的两个不同路径 /index.php 和 /flash_install.php 下载了植入程序。尽管使用了两个路径,但却只下载了一个文件。根据当前信息,在服务器 1dnscontrol[.]com 被入侵之前,该恶意软件似乎已经活动了大约六小时。我们观察到的首次下载时间大约在 UTC 时间 2017 年 10 月 24 日早上 8:22。

植入程序 (630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da) 需要用户协助实施感染,而未使用任何漏洞攻击包来直接入侵系统。该植入程序包含 BadRabbit 勒索软件。该植入程序安装之后,它会使用一个 SMB 组件来进行内部扩散和进一步感染。其做法似乎是组合使用随附的弱凭证列表和与 Nyetya 所用的类似的 mimikatz 版本。下面是我们观察到的用户名/密码组合的列表。请注意,这与 1995 年臭名昭着的 “黑客” 存在重合。

相关新闻

据外媒报道,近日一款新型勒索病毒BadRabbit在东欧爆发,乌克兰、俄罗斯的企业及基础设施受灾严重。与此前席卷欧洲的Petya类似,BadRabbit能在局域网内扩散,形成“一台感染、一片瘫痪”的局面。不过,360安全专家表示,用户无需过分担心,目前该病毒在国内并无活跃迹象,大家只要开启安全软件即可有效防御。

图:360安全卫士已对Bad Rabbit勒索病毒实现拦截

BadRabbit勒索病毒通过一些俄语系的新闻网站进行挂马传播,当中招者访问这些被挂马的网站,浏览器就会弹出伪装的Adobe flash player升级的对话框,一旦用户点击了“安装”按钮,就会自动下载勒索病毒。

图:挂马网站弹出Flash升级弹窗,诱骗点击

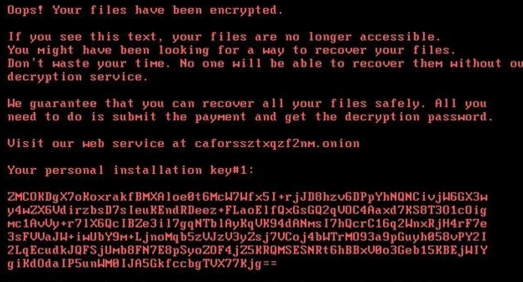

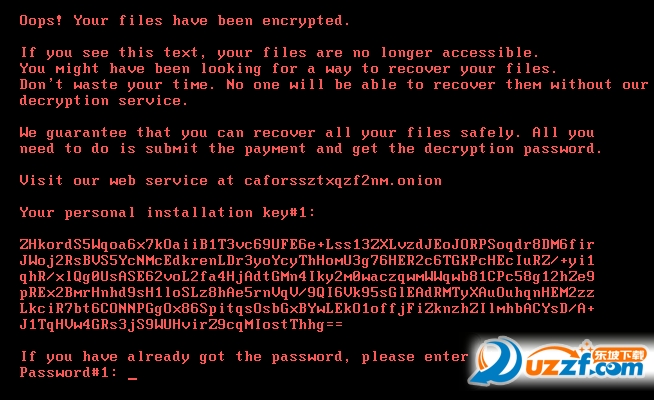

勒索病毒运行后会两次重启电脑,分别进行加密文档和锁定整个磁盘的操作,中招者无法进入系统,只能看到满屏的勒索提示。BadRabbit的赎金要价与此前的勒索病毒相比并不算高,在40小时之内的解锁价格为0.05比特币(约合人民币1700元),用户需要使用特定的浏览器访问一个暗网链接才能获得解锁用的密钥。

图: BadRabbit勒索病毒的勒索提示界面

值得注意的是,与此前席卷多国的WannaCry、Petya勒索病毒类似,BadRabbit也会以感染的设备为跳板,攻击局域网内的其他电脑,形成“一台中招,一片遭殃”的情况。只要你的电脑开启了共享服务,且密码设置强度不高,那么BadRabbit就会通过破解弱密码的方式实现爆破登录。为了增强入侵成功率,BadRabbit利用了密码抓取器mimikatz,以实现更大范围的攻击。

目前来看,此次勒索病毒的攻击目标集中在东欧,已经证实的受害公司包括基辅地铁、敖德萨机场在内的一些乌克兰公司及一些俄罗斯公司。在第一波200多个被攻击的个人或单位里,既有俄罗斯的媒体公司,也有乌克兰的基础设施和政府部门。这也意味着继petya勒索病毒之后,乌克兰再一次成为了勒索病毒的重灾区。

本次勒索病毒在国内活跃度不高,且360安全卫士无需升级即可防御,所以用户无需过分恐慌。不过,360安全专家提醒,蠢蠢欲动的勒索病毒仍随时伺机发动攻击,用户也需提高警惕,如关闭共享服务、提升密码强度等。

同时,网民还可以开启360安全卫士的“反勒索服务”来规避经济风险。360用户在开启该服务的情况下,如果没有防住勒索病毒,360将代替用户赔付赎金、解密文件,这也是国内外唯一分享此类赔付服务的安全产品。

下载仅供下载体验和测试学习,不得商用和正当使用。

下载体验